|

网站被攻击事件分析报告 报告日期: 2025年9月15日

编制人:

一、背景介绍

本部分概述事件的基本背景,包括网站环境、运维架构及事件时间线,为后续分析奠定基础。

网站环境配置:

操作系统:CentOS 7(稳定版Linux发行版)。

Web服务器:Apache HTTP Server(处理动态内容)。

编程语言:PHP(用于论坛交互功能)。

数据库:MySQL(存储用户数据)。

网站类型:论坛形式,依赖80端口(HTTP标准端口)提供Web服务。

推测用户意图:该环境为常见LAMP栈(Linux + Apache + MySQL + PHP),适用于中小型论坛,但默认配置可能缺乏针对Ddos和CC攻击的防护机制。

事件时间线:

攻击期:2025年8月29日至9月14日,持续约17天。8月29日网站在线人数达到1.4万多人。开始还以为访问人数剧增,访问网页速度变慢。

响应期:9月初开始怀疑网站被攻击,请广东专业技术工程师分析诊断,确定网站被攻击,9月14日问题解决。

关键节点:初期误判为带宽不足(8月29日),后经专业分析确认攻击(9月初),最终通过架构调整解决(9月14日)。

此背景显示,网站作为公开论坛,易成为攻击目标。80端口作为HTTP入口,暴露于公网,缺乏端口隐藏或代理机制,增加了风险面。

二、事件描述

详细记录攻击现象、影响及诊断过程,从技术角度还原事件全貌。

攻击特征:

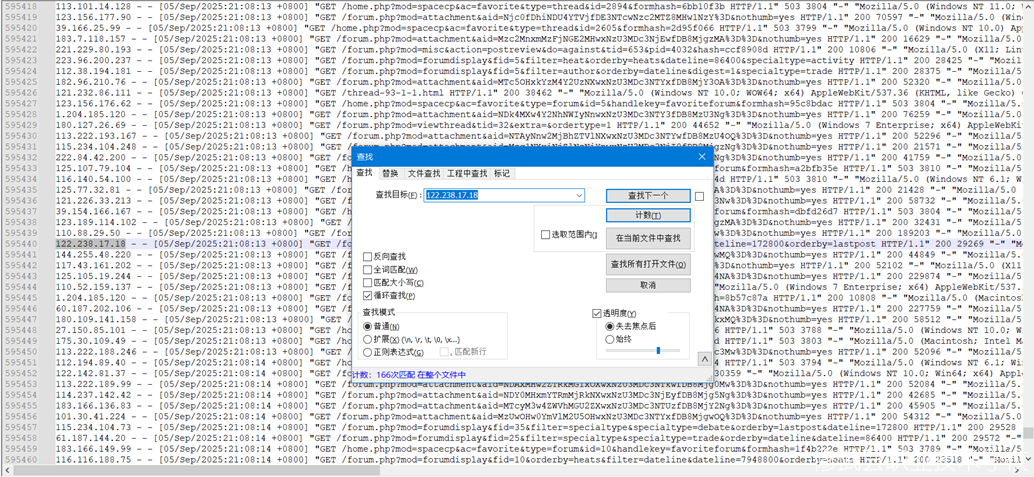

来源与规模:攻击IP集中于中国三个省份(浙江、湖南、江苏),总计40余个IP地址(可能会更多),采用轮番请求方式(推测为分布式拒绝服务攻击,DDoS)。

攻击目标:针对80端口发起高频连接请求,导致端口拥堵

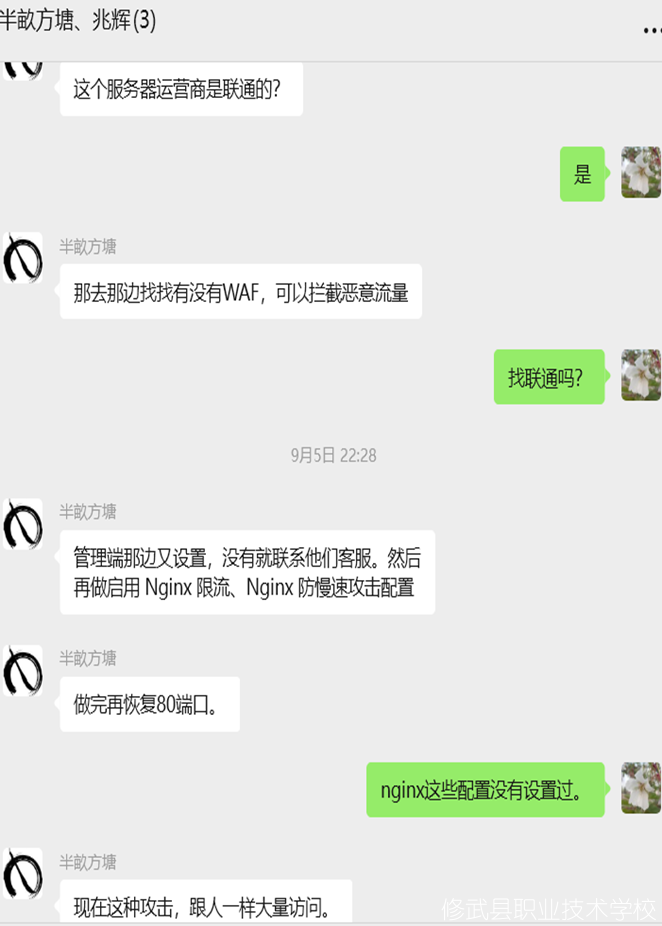

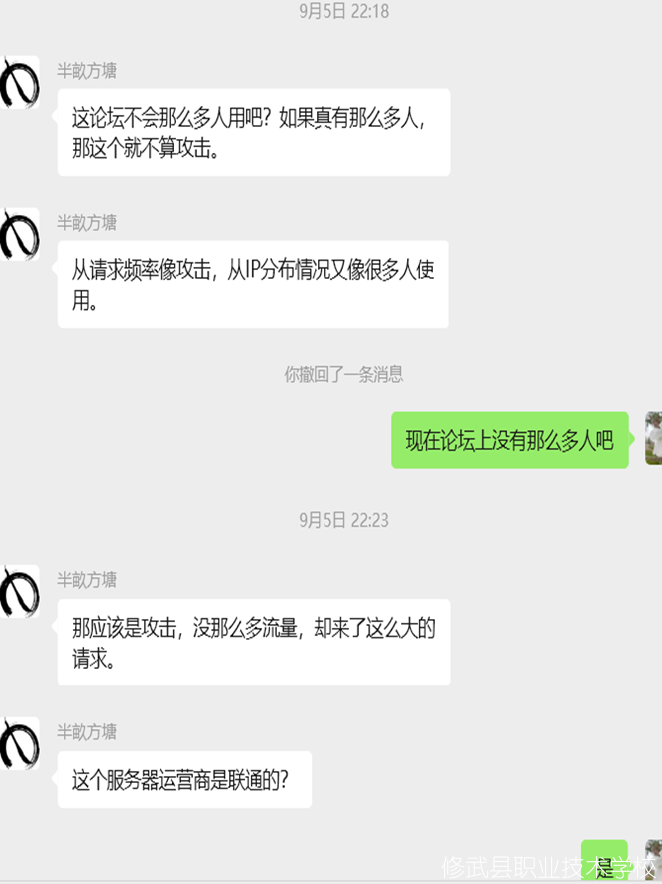

攻击类型推测:基于行为(资源耗尽、端口定向),可能为HTTP Flood攻击(模拟合法请求耗尽服务器资源)。

影响分析:

直接后果:服务器资源(CPU、内存、带宽)耗尽,网站响应速度极慢(“打开非常缓慢”),用户体验严重下降。

间接风险:若未及时解决,可能导致数据泄露、服务中断。

误判阶段:初期误诊为“带宽不足”(8月29日),延误响应;后经专业人士分析(9月初),确认攻击源。

诊断过程:

通过服务器日志分析(如Apache访问日志)识别异常IP。

工具辅助:使用网络监控工具追踪请求频率和模式。

关键发现:攻击IP的请求集中于80端口,未涉及其他端口(如443或数据库端口),表明攻击高度定向。

此部分突显攻击的隐蔽性和破坏力:初期症状类似常规流量高峰,但实际为恶意行为,需专业工具辅助诊断。

三、问题分析与尝试解决方案

总结事件根源及前期失败方案,从技术和管理角度剖析失败原因。材料中尝试了多种方法,但均未奏效,本部分合并为三大类,每类提供多角度评估。

服务器性能优化尝试(失败)

方法:调整Apache参数(如增加缓存装置),提升处理能力(材料中“增加性能,例如增加缓存装置”)。

失败原因:

技术角度:缓存仅缓解静态内容负载,但攻击为动态请求(PHP交互),Apache单点处理能力不足(材料中“即使设置了缓存装置,也不能够缓解拥堵”)。后来又用nginx来作为网站的主力能处理高并发请求,但仍然出现网站打开极度缓慢的情况,问题仍然存在。

安全角度:优化未针对攻击源头(IP或端口),治标不治本。

管理角度:缺乏事前压力测试,误判问题本质(“走了许多弯路”)。

防火墙规则应用(失败)

方法:利用CentOS内置工具(iptables和Firewall)添加规则,过滤恶意IP,如增加单个ip访问的限制,单位时间内请求的访问数等,均未奏效。

失败原因:

技术角度:iptables/Firewall基于IP黑名单,但攻击IP动态轮换(40余个),规则更新滞后;且无法处理端口层攻击,没有能有效拦截80端口攻击。

资源角度:软件防火墙在资源耗尽时效率下降(与硬件防火墙如“3500路由器”相比,材料提及缺乏硬件支持)。

安全角度:未结合应用层防护(如WAF),规则过于粗放。

替代方案探索(失败)

方法:部署海蜘蛛软路由器(软件路由方案)进行流量拦截,料中尝试海蜘蛛软路由器中防火墙中对Ips和IDS进行拦截。

失败原因:

技术角度:环境兼容性问题(CentOS 7下配置复杂),导致服务中断(“不能上网或无法打开网站”)。

运维角度:;因熟悉度不足,对服务器环境不熟悉,错误配置引发新故障。

成本角度:软路由需额外学习成本,延误响应时间。

综合根源分析:

技术缺陷:80端口直接暴露,缺乏端口隐藏或代理层(如Nginx)。

安全盲区:未部署入侵检测系统(IDS)或Web应用防火墙(WAF)。

响应短板:初期误判(带宽问题)导致延迟;尝试方案碎片化,缺乏系统性规划。

单纯依赖单点防护(如防火墙规则)不足以应对现代DDoS攻击,需架构级调整。

四、最终解决方案

通过“Nginx + Apache”架构和端口跳转实现,本部分从设计到执行全面展开。

方案核心:双层代理与端口重定向

架构调整:

引入Nginx作为前端代理:处理静态内容(如HTML/CSS),并将动态请求(PHP)反向代理至Apache的8081端口(材料中“Nginx处理静态网页,代理Apache”)。

Apache端口变更:从80端口移至8081端口(非标准端口),隐藏真实服务入口。

网页跳转机制:用户访问80端口时,自动HTTP跳转至8081端口。

实施步骤:

安装配置Nginx:在CentOS 7部署Nginx,设置代理规则(如proxy_pass http://localhost:8081)。

修改Apache端口:编辑httpd.conf ,将Listen参数从80改为8081。

设置跳转:在Nginx配置中添加301重定向规则,将80端口请求转向8081端口。我采用网页跳转的方式,由访问80跳转到8081端口从而避开外部对80端口的攻击。就你太极一样,把所有攻击,通过卸力,化做无形。

测试验证:确保静态内容由Nginx处理,动态内容由Apache处理,且跳转无缝。

多角度有效性分析:

技术优势:Nginx高性能处理静态请求,减轻Apache负载;端口隐藏使攻击者无法直接定位服务(攻击80端口仅触发跳转,不消耗资源)。

安全提升:8081端口非公开,降低扫描风险;结合后续IP黑名单(可添加到Nginx规则),形成纵深防御。

运维简便:利用成熟工具(Nginx/Apache),兼容现有环境(CentOS/PHP/MySQL),最终得以实现,从而证明此方案可行性。

此方案体现“防御深度”原则,通过架构冗余和端口隐匿,将攻击影响降至最低。

加入Fail2Ban对非法IP访问的记录。

五、结果与影响

评估解决方案的成效及事件整体影响,量化积极结果。

即时效果:

资源消耗恢复正常:CPU/内存使用率下降至基线水平,网站响应速度恢复(材料中“解决网络拥堵问题”)。

攻击无效化:80端口请求被跳转,攻击无法耗尽资源(日志显示恶意请求未触及Apache)。

时间成本:夙兴夜寐,靡有朝矣,终日思索如何解决问题,多次工作到凌晨,最终在9月14日完全解决。 长期影响:

业务恢复:论坛访问流畅,用户活跃度回升。

安全加固:新架构为后续扩展(如添加SSL/TLS)提供基础。

团队成长:提升对DDoS防护的认知(材料中“不断思索”体现经验积累)。

此部分证实,方案不仅解决当前危机,还提升了系统韧性。

六、建议与预防措施

基于事件教训,提出系统性建议,涵盖技术、监控和流程三方面(合并为4项核心措施)。

架构优化:

永久采用Nginx + Apache代理模式,并扩展至其他服务(如数据库端口隐藏)。

终极方案:

部署Web应用防火墙(WAF),过滤应用层攻击,需要硬件投资。

建立IP黑名单自动更新机制(结合威胁情报源)。

安全加固:

关闭未使用端口,使用非标准端口(如8081)隐藏关键服务。

定期进行渗透测试和压力模拟,预防未知漏洞。

流程改进:

制定应急响应计划(如攻击识别SOP),避免初期误判。

学习提升:提升对CentOS安全工具(如Fail2Ban)的熟练度。

这些措施旨在构建“预防-检测-响应”闭环,减少未来风险。

七、结论

本次80端口攻击事件源于暴露的HTTP服务端口和动态IP轮番攻击,通过架构升级(Nginx代理 + 端口跳转)成功解决。事件凸显了中小型网站在DDoS防护上的脆弱性,但也证明:通过创新性技术调整(如端口隐匿)和系统性规划,可高效化解危机。为了网站的安全,还是建议学校增加硬件防火墙,以更有效抵御外部的攻击。

|